Dijital çağda kurumlar, üçüncü taraf hizmet sağlayıcılara giderek daha bağımlı hale geldi. Özellikle kurumların siber güvenlik konularına daha fazla yatırım yaparak daha çok önlem almasıyla birlikte saldırganlar, daha kolay bir hedef olarak gördükleri tedarik zincirindeki zayıf halkalara odaklanmaya başladı.

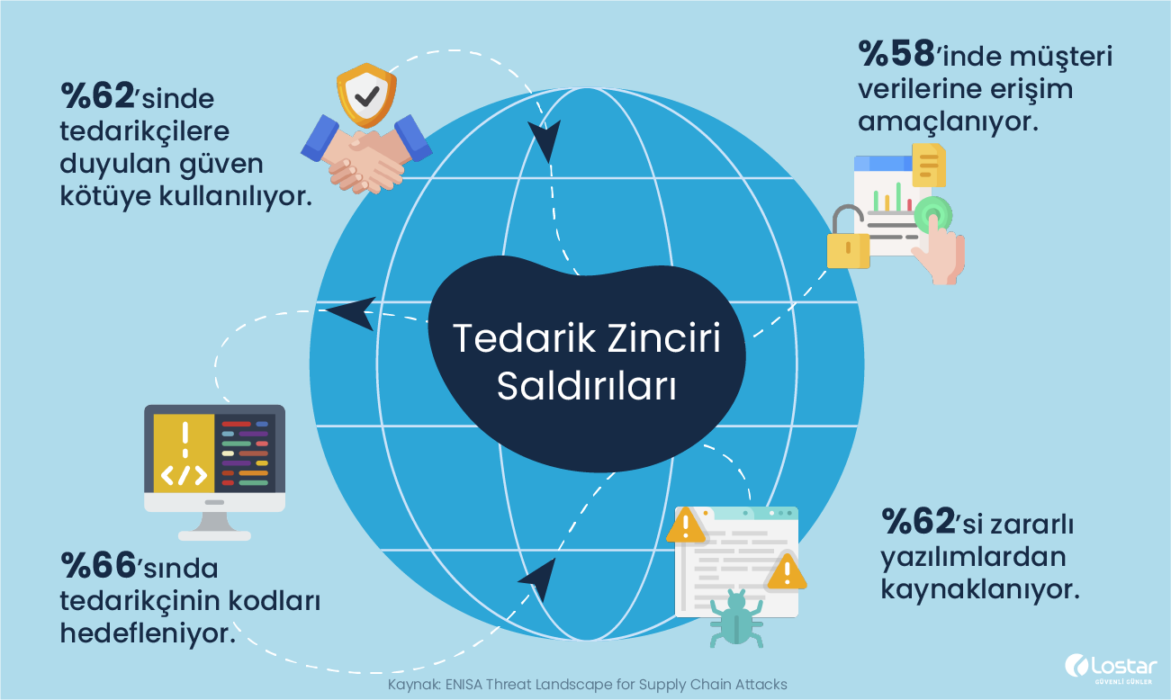

Tedarik zinciri saldırıları (supply chain attacks) olarak adlandırılan saldırılar, tedarikçiler üzerinden müşterilerine erişim sağlamayı hedeflemektedir. Tedarikçiler üzerinden gerçekleşen güvenlik ihlalleri; veri sızıntısı, sistem ve bilgi kaynaklarının ele geçirilmesi, operasyonel kesinti vb. durumlara neden olarak tedarik zincirinin genel güvenliğini ve sürekliliğini olumsuz etkilemektedir.

TEDARİKÇİLER ÜZERİNDEN HEDEFLENEN MÜŞTERİ VARLIKLARI

- Veri: Ödeme verileri, önemli belgeler, e-postalar, kullanıcı hesapları, fikri mülkiyet vb.

- Kişisel Veri: müşteri verileri, çalışan kayıtları, kimlik bilgileri vb.

- Finansal Veri: banka hesaplarının, para transferlerinin ele geçirilmesi vb.

- Yazılım: müşteri ürün kaynak koduna erişim, müşteri yazılımının değiştirilmesi vb.

- Süreçler: iç operasyon süreçlerinin dokümantasyonu ve konfigürasyonlar, yeni kötü amaçlı süreçlerin eklenmesi vb.

- Ağlar: Dağıtılmış Hizmet Reddi (DDoS) Saldırıları, SPAM gönderilmesi veya başkalarına bulaştırılması vb.

- Kişiler: konumları veya sahip olduğu bilgiler nedeniyle kişilerin hedef alınması.

YAYGIN OLARAK KULLANILAN SALDIRI TEKNİKLERİ

- Trusted Relationship [T1199]: Sertifikaya güvenmek, otomatik güncellemeye güvenmek, otomatik yedeklemeye güvenmek vb.

- Drive-by Compromise [T1189]: Kötü amaçlı yazılım bulaştırmak için bir web sitesindeki zararlı komut dosyalarının kullanılması vb.

- Phishing [T1566]: Tedarikçiyi taklit eden mesajlar, sahte güncelleme bildirimleri vb.

- Malware Infection: Uzaktan Erişim Truva Atı (RAT), arka kapı, fidye yazılımı vb.

- Physical Attack or Modification: Donanımın değiştirilmesi , fiziksel olarak izinsiz giriş vb.

- Counterfeiting: Sahte bir USB oluşturmak, bir anakartı değiştirmek, tedarikçinin personeliymiş gibi davranılması vb.

TEDARİK ZİNCİRİ SALDIRILARINDAKİ TRENDLER

- Sistemlerin karmaşıklığının ve izlenebilirliğinin zor olmasının kötüye kullanımı

- İş süreçlerinde kullanılan teknolojilerdeki güvenlik açıklarının kötüye kullanımı

- Sistemlere erişim elde etmek için güvenlik çalışanlarının hedef alınması

- Tehdit gruplarının tedarik zinciri saldırılarına artan ilgisi ve Yönetilen Hizmet Sağlayıcılara (MSP) yönelik saldırılar

- Log4Shell ve benzeri açıkların istismar edilmesi

- Sistemlerin, kaynak kodlarının ve geliştiricilerin hedef alınması

- Kripto madencilik için kurban bilgisayarlarının kullanılması

ÇÖZÜM ÖNERİLERİ

Kurumsal güvenliği destekleyebilmek için taraflardan beklenen kabul edilebilir asgari güvenlik standartlarının belirlenmesi ile; sözleşme yönetimi, ürün/hizmet sağlama sürecinin izlenmesi, tedarikçilere yönelik ön değerlendirme, performans değerlendirme ve denetim çalışmalarının gerçekleştirilmesi uygulanması gereken temel kontroller olarak öne çıkmaktadır.

Risk Yönetimi

- Tedarikçilerin belirlenmesi ve listelenmesi

- Risk kriterlerinin belirlenmesi

- Risk analizi (etki analizi, iş sürekliliği)

- Risk azaltma yöntemlerinin belirlenmesi

- Risk izleme

- Risk farkındalığının artırılması

Tedarikçi İlişki Yönetimi

- Tedarikçileri ürün/hizmetin hayatı boyunca yönetilmesi

- Tedarikçilere paylaşılan bilgi/kaynakların sınıflanması

- Tedarikçilerin uyması gereken standartların/kuralların belirlenmesi

- Alınan ürün/hizmetlerin güvenlik kurallarının belirlenmesi

- Kuralların kontratlara yansıtılması

- Düzenli tedarikçi kontrol ve denetimi

- Tedarikçi güvence kontrolleri

- Tedarikçi sözleşmelerinde değişiklik kontrolünün devreye alınması

Tedarikçi Kontrol ve Denetimi

- Tedarikçi sınıflandırma

- Sınıf standartlarının/kurallarının netleştirilmesi

- Öz-değerlendirme

- Anket

- Tedarikçi Denetimi

- Uzaktan/Yerinde

- Niyet (Doküman) / Uygulama (Saha)

- Bağımsız Denetim

- ISO, SOC 2, vb.

Kurumların tedarik zincirine dahil olan üçüncü taraflar veya iş ortaklarının güvenliği, iş ilişkisinin konusu ve boyutuna da bağlı olmak üzere, kurumsal güvenlik yapısı üzerinde etkili olmaktadır. Yeterli süreçsel ya da teknik kontrollere sahip olmayan organizasyonlarda yaşanan güvenlik ihlalleri tedarik zinciri etkileşimi üzerinden farklı organizasyonlara da yansıyabilmektedir. Bu nedenle tedarik zincirimizde yer alan her bir halkanın güvenliği kurumsal güvenliğimiz açısından hayati önem taşımaktadır.

Tedarikçi Denetimleri hizmetimiz ile ilgili detaylı bilgi almak için bizimle iletişime geçebilirsiniz.

Kaynak: