Sızma testi, kurumların bilgi teknolojilerini oluşturan altyapı, yazılım, donanım ve uygulama gibi bileşenlerine alanında uzman kişilerce, bir saldırganın (hacker) kullanması öngörülen araç ve teknikleri kullanarak sızılması ve elde edilen zafiyet sonuçlarının raporlanmasıdır.

Sızma Testlerinin Amacı Nedir?

Sızma testlerinin genel amacı, kurulan sistem veya uygulamalar üzerinde gözden kaçırılan kör noktaların tespit edilerek olası siber risklerin açığa çıkartılıp daha sonrasında çözüm önerileri ile birlikte ilgili riskin kapatılmasını sağlamaktır.

BT Altyapısının içerisinde barındırdığı tüm sistemler (SCADA, kablosuz ağ, VOIP sistemleri, kartlı sistemler, sunucular, son kullanıcı bilgisayarları, güvenlik duvarı ürünleri vb.) sızma testlerine dahil edilebilir ve ilgili sistemler için siber risk kontrolleri yapılarak konfigürasyon yapılandırılmaları test edilebilir.

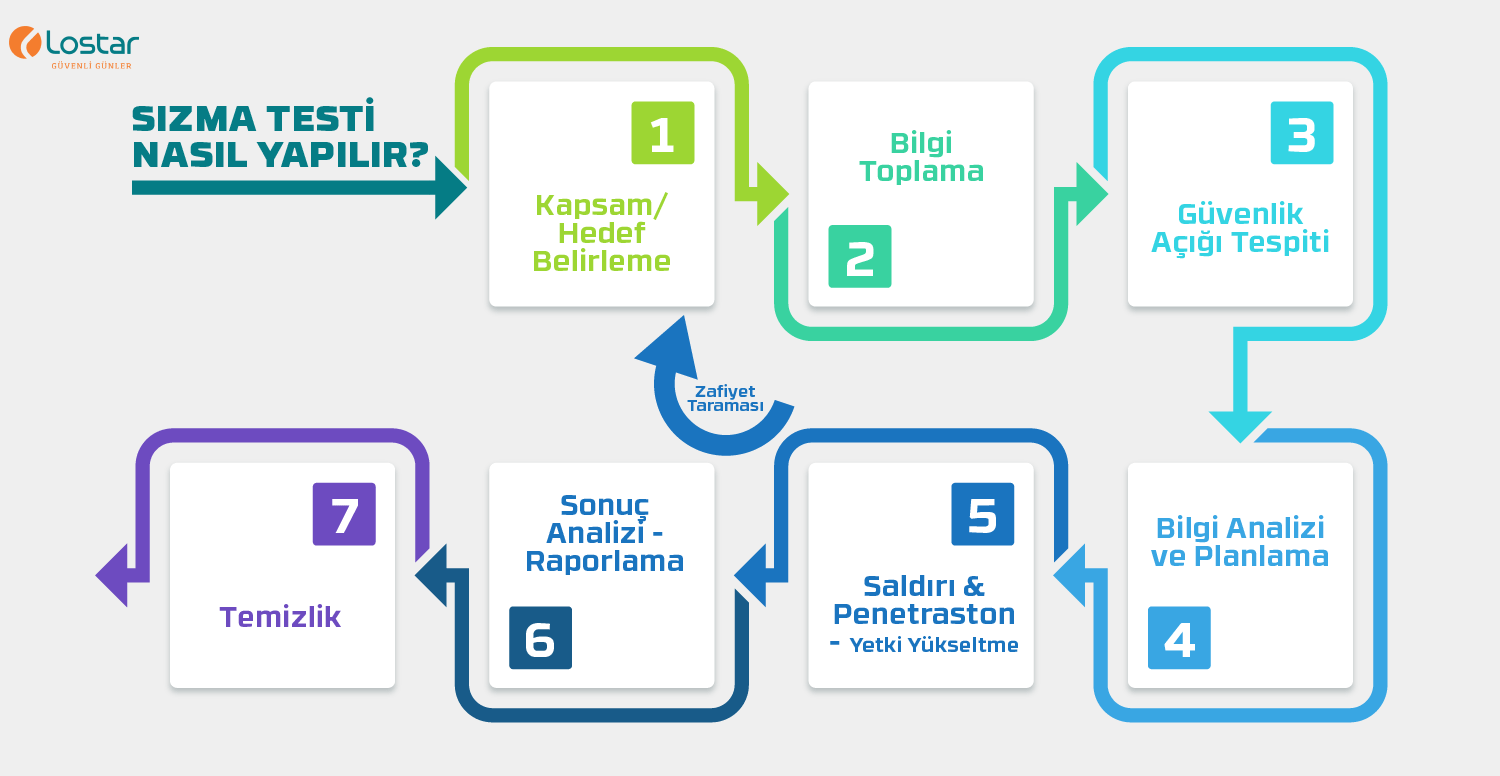

Sızma Testi Nasıl Yapılır?

1. Kapsam/Hedef Belirleme: Sızma testinde kapsam/hedef belirleme aşamasındaki amaç gerçekleştirilecek olan sızma testinin hedeflerini ve testlerin yapılacağı sistemleri belirlemektir. Müşteri, altyapısı ve test edilmesini istediği sistemler hakkında sızma testi yaptıracağı firmaya bilgiler verir. Sızma testini gerçekleştirecek olan firma ise testler sırasında kullandığı IP adreslerini çalışma yapacağı firmaya iletir. Bu sayede; olası bir gerçek saldırıda bu işlemlerin sızma testini gerçekleştiren firma tarafından değil, bir saldırgan tarafından yapılıyor olduğu ayırt edilir.

2. Bilgi Toplama: Kapsamda belirlenen hedef için öncelikli olarak pasif (sistemler üzerinde bir iz bırakmayan) çalışmalar gerçekleştirilir. Bir saldırgan bakış açısı ile pasif olarak sistem hakkında ne kadar bilgi elde edilebildiği tespit edilir. Sonraki adımda sızma testlerinin gerçekleştirileceği sistemin kullandığı altyapı, geliştiricinin kullandığı programlama dili, ilgili sistemlerin fonksiyonları ve ne tür işlemler yapılabiliyor olunduğu tespit edilerek bir sonraki güvenlik açığı tespiti adımında bu bilgiler kullanılarak testler gerçekleştirilir.

3. Güvenlik Açığı Tespiti: Güvenlik açığı tespitinin ilk aşamasında otomatize araçlar kullanılarak sistem hakkında genel bir tarama yapılır. Bu otomatize araçlar sayesinde, sistemlerin hangi portunda hangi servisin çalıştığı, bu servisin hangi versiyonu kullandığı vb. bilgiler elde edilir. Bu sayede, elde edilen versiyon bilgilerinde bu versiyona ait bir güvenlik açığı var ise direkt olarak tespit edilmesini sağlar.

4. Bilgi Analizi ve Planlama: Bir önceki adımda bulunan güvenlik açığının sömürülmesi için gerekli araştırma ve planlama yapılır. Gerekli exploit, payload vb. hazırlanır.

5. Saldırı & Penetraston / Yetki Yükseltme: Hazırlanan payload veya exploit güvenlik açığını sömürülmesi için hedef sistemde çalıştırılır. Çalıştırılan exploit’in sistemdeki işlevi ve diğer sistemlere etkisi incelenir. Daha sonra sistemde araştırma yapılarak diğer sistemlere sıçrama yapabilmesi araştırılır.

Zafiyet Taraması: Bir sistemde bir zafiyet bulunur ve yukarıdaki adımlar izlenir. Her bir zafiyet için tekrar tekrar bu adımlar gerçekleştirilir

6. Sonuç Analizi – Raporlama: Önceki adımda uygulanan işlemlerin özeti çıkartılır. Oluşabilecek potansiyel zararlar, risklerin ortadan kalkması için alınabilecek önlemler, hangi sistemlerin etkilenebileceği ve bunun etkileri raporlanır.

7. Temizlik: Çalıştırılan explotiler sistemde herhangi bir değişiklik yaptıysa eskiye döndürülür ve oluşturulan kullanıcılar ve/veya dosyalar silinir.

Sızma testi hizmetlerimiz ile ilgili ayrıntılı bilgi almak için lütfen iletişime geçiniz.