Ağınızı yönetirken, uygulama geliştirirken hatta kağıt dosyaları bile organize ederken güvenlik hata kaldırmaz bir kavramdır. Güvenliğini düşünen şirketler seçimlerini hassas…

Ağınızı yönetirken, uygulama geliştirirken hatta kağıt dosyaları bile organize ederken güvenlik hata kaldırmaz bir kavramdır. Güvenliğini düşünen şirketler seçimlerini hassas…

Web uygulamalarının login sayfalarında, saldırganların kurban seçmelerinde yardımcı olmalarına yarayan en sık yöntemlerden biri kullanıcı adı ifşasıdır. Giriş formlarında/sayfalarında girilen yanlış parola/kullanıcı…

Office 365 Uygulama Parolasının Oluşturulması Son yıllarda kullanımı iyice artan ve artacak olan bulut teknolojisinin “en çekinilen” yanı ise güvenlik…

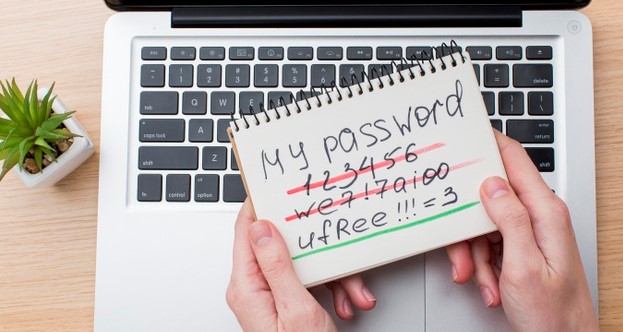

İnternet ortamında bulunan tüm hesaplarınız için aynı parolayı kullanmak, tüm kapılar için aynı anahtarı kullanmak gibidir. Bir anahtar ile hem…

En popüler parola yöneticilerinden biri olan LastPass geçtiğimiz günlerde iki ciddi güvenlik zafiyeti ile karşı karşıya kaldı. Mathias Karlsson isimli…

Cep telefonu suistimal edilerek cocuk istismarının yine gündemimizde olduğu günler yaşıyoruz. Biz de bu süreçte anne babalara, iOS işletim sistemine…